Mittwoch, Januar 3, 2024

Eine Alternative zu Kabelfernsehen (DVB-C) oder zu DVB-T kann IPTV sein.

Im WWW findet man u.a. folgende zwei Projekte, die entsprechende Playlisten anbieten:

Deutschland:

Alle Sender:

Deutschland:

Alle Sender:

Umgang mit M3U-Playlisten

VLC Media Player kann M3U-Playlisten ohne Probleme abspielen.

Scripts zum Umgang mit M3U-Playlisten, für Player die Playlisten nicht oder nur mangelhaft unterstützen:

Freitag, Oktober 1, 2021

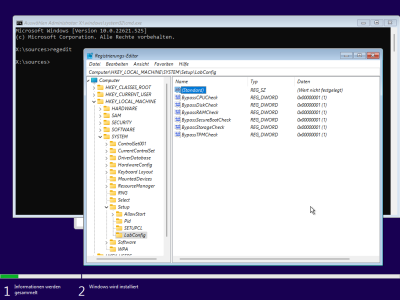

Für die Installation von Windows 11 auf nicht offiziell unterstützter Hardware, zeigt Microsoft nun eine offizielle Möglichkeit, wie Windows 11 auch auf Systemen ohne TPM Chip und ohne SecureBoot installiert werden kann.

Dazu im Windows 11 Installer mittels der Tastenkombination Shift + F10 das Terminal öffnen und dort regedit.exe öffnen und die Datei Windows11Bypass.reg s.u. importieren.

Ggf. im Menü von VirtualBox unter Eingabe/Tastatur die Bildschirmtastatur aktivieren.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\Setup\MoSetup]

“AllowUpgradesWithUnsupportedTPMOrCPU”=dword:00000001

[HKEY_LOCAL_MACHINE\SYSTEM\Setup\LabConfig]

“BypassCPUCheck”=dword:00000001

“BypassDiskCheck”=dword:00000001

“BypassRAMCheck”=dword:00000001

“BypassSecureBootCheck”=dword:00000001

“BypassStorageCheck”=dword:00000001

“BypassTPMCheck”=dword:00000001

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionOOBE]

“BypassNRO”=dword:00000001

Speicher das Listing auf einen USB-Stick als Windows11Bypass.reg o.ä., um es während der Installation anzuwenden.

Quellen und weiterführendes

Montag, Mai 31, 2021

Mit dem Programm mitmproxy (https://mitmproxy.org) kann mittels eigenem Zertifikat als MITM eine HTTPS-Verbindung mitgelesen werden.

Installation von mitmproxy

Installation über die Paketverwaltung:

apt install mitmproxy

Das Paket wird von Debian GNU/Linux und auch Kali Linux bereitgestellt.

Ansonsten kann mitmproxy über Python mittels PIP installiert werden (Das funktioniert auch unter Cygwin und auch unter Windows - Python gibt es im Microsoft Store. Wobei ein C/C++ Compiler benötigt wird):

pip install mitmproxy

SOCKS-Proxy starten

mitmweb –mode socks5 –no-web-open-browser

Dies startet einen SOCKS-Proxy Server am Port TCP/8080 und das HUD ist als Web-Interface unter http://localhost:8081 verfügbar.

x-www-browser http://localhost:8081 http://mitm.it

Zertifikate importieren

Die Zertifikate befinden sich unter ~/.mitmproxy und es muss i.d.R. das mitmproxy-ca-cert.p12 importiert werden. Dieses (neue) Format fast die anderen einzelnen Dateien als eine Datei zusammen.

Ansonsten ist es wichtig, das Zertifikat ~/.mitmproxy/mitmproxy-ca-cert.cer als CA in den Webbrowser zu importieren und als SOCKS-Proxy den Socket 127.0.0.1:8080 anzugeben.

Für Firefox öffne dazu Einstellungen/Datenschutz und Sicherheit/Zertifikate/Zertifikate anzeigen/Zertifizierungsstellen/Importieren… und importiere ~/.mitmproxy/mitmproxy-ca-cert.cer und aktiviere Dieser CA vertrauen, um Websites zu identifizieren.

Siehe auch: Zertifizierungsstellen in Firefox einrichten

Traffic über Proxy leiten

Außerdem muss auch eingestellt werden den Proxy s.o. zu nutzen.

Für Firefox öffne dazu Einstellungen/Allgemein/Verbindungs-Einstellungen, aktiviere Manuelle Proxy-Konfiguration und setze SOCKS-Host und Port.

Siehe auch: Verbindungs-Einstellungen in Firefox

Transparent Proxy

Wird ein Transparent Proxy z.B. für Android und/oder Windows benötigt, erstellt man einen WLAN Hotspot wie folgt (Das Zertifikat s.o. muss dann zu den OS CAs hinzugefügt werden):

#!/usr/bin/env sudo

# Set up a WiFi hotspot in Kali Linux

wifi_ap=wlan0

gateway=eth0

sysctl net.ipv4.conf.$wifi_ap.forwarding=1

sysctl net.ipv6.conf.$wifi_ap.forwarding=1

iptables -t nat -A PREROUTING -i $wifi_ap -p tcp -m multiport –dports 80,443 -j REDIRECT –to-port 8080

iptables -t nat -A POSTROUTING -o $gateway -j MASQUERADE

ip6tables -t nat -A PREROUTING -i $wifi_ap -p tcp -m multiport –dports 80,443 -j REDIRECT –to-port 8080

ip6tables -t nat -A POSTROUTING -o $gateway -j MASQUERADE

nmcli dev wifi hotspot ifname $wifi_ap

nmcli dev wifi show-password

Und dann mitmproxy starten:

# startet den Proxy; benötigt kein root

mitmweb –mode transparent –no-web-open-browser

Für mehr Informationen siehe auch mitmweb –help, nmcli –help und iptables –help.

Wie man unter Android oder Windows das Zertifikat importiert und den Proxy setzt, entnehmen Sie bitte dem Benutzerhandbuch. Kurz: Das Webinterface lokal unter http://localhost:8081 aufrufen und zum Zertifikate einrichten remote die URL http://mitm.it aufrufen.

Mittwoch, September 16, 2020

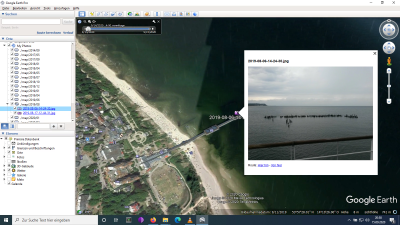

Das Perl Modul und Programm ExifTool von Phil Harvey, bietet die Möglichkeit, Metadaten in einer beliebigen Anzahl von Formaten auszugeben. Z.B. auch als GPS-Trackdatei, die dann nach Google Earth importiert werden kann. Super fürs Fotoalbum, mit all den Urlaubsfotos (Wenn Sie immer schön GPS an hatten).

Das Google Earth installiert ist, setze ich voraus.

ExifTool installieren

Das Programm exiftool(1p) ist in Debian GNU/Linux enthalten und kann über die Paketverwaltung wie folgt installiert werden:

apt install libimage-exiftool-perl

Ansonsten muss es aus dem CPAN installiert werden:

cpan Image::ExifTool # installiert nach /usr/local

GPX- und KML-Datei erstellen

Um nun aus einer Reihe von Fotos mit GeoTags eine GPX- und eine KML-Datei zu erstellen, müssen entsprechende Schablonen mit der Option -p an exiftool(1p) übergebenen werden:

# Creating a GPX track log

exiftool -p ~/Downloads/gpx.fmt -ee -r ~/Bilder/ ~/Videos/ > ~/out.gpx

# Creating a Google Earth KML file

exiftool -p ~/Downloads/kml.fmt -ee -r ~/Bilder/ ~/Videos/ > ~/out.kml

Die Schablonen finden Sie für GPX hier und für KML hier.

Speichern Sie diese beiden Dateien am besten unter ~/Downloads/gpx.fmt und ~/Downloads/kml.fmt ab und führen Sie dann die obigen Kommandos aus./

Die zwei Beispiele, arbeiten die Verzeichnisse ~/Bilder/ und ~/Videos/ rekursiv ab. Aber es können stattdessen auch einzelne Dateien, oder Verzeichnisse und Dateien gemischt angegeben werden.

Mit Google Earth öffnen

Es sollten die Dateien ~/out.gpx bzw. ~/out.kml erzeugt worden sein.

Letztere können Sie mit Google Earth öffnen:

google-earth-pro ~/out.kml

Mein Tipp: Geben Sie Bilder, Videos und die out.kml mit absoluter Pfadangabe an. Dann sollten diese von Google Earth auch immer gefunden werden (Ansonsten halten Sie sich an die Tipps aus den Schablonenbeschreibungen).

In diesem Beispiel habe ich ausschließlich im Home-Verzeichnis als aktuelles Arbeitsverzeichnis (working directory) gearbeitet. So sollte die out.kml, auch korrekt über das Kontextmenü, mit Google Earth, aus dem Dateimanager heraus geöffnet werden können.

PS: ExifTool kam hier mit ~20000 Dateien klar!

Quellen und Weiterführendes

Sonntag, August 16, 2020

Um eine Liste der benachbarten Funknetzwerke (Access Points), mit den Werten für WLAN-Name (SSID), Kanal (Channel), Signalstärke, Verschlüsselungsart usw. zu erhalten, kann man folgendes Kommando nutzen:

nmcli device wifi list –rescan yes

Anders als z.B. iwlist(8) muss nmcli(1) nicht explizit als UID 0/root ausgeführt werden, um einen Rescan durchzuführen.

Für Skripte kennt nmcli(1) den Schalter -g, –get-values. Dieser soll verwendet werden, um die Werte bestimmter Felder zu erhalten. Es ist im Grunde eine Kombination aus –mode tabular, –terse und –fields und eine bequeme Möglichkeit, Werte für bestimmte Felder abzurufen.

nmcli –get-values IN-USE,BSSID,SSID,CHAN,SIGNAL,SECURITY device wifi list –rescan yes

PS: Dies ist auch in nmcli-examples(7) beschrieben.